„Tiber-EU und Tiber-DE“ – Die europäische Antwort auf Cyberkriminalität in Banken?

Angriffe von Hackern auf Kreditinstitute sind kein lokales oder nationales Phänomen. Vielmehr ist es ein weltweites Thema, dessen Auftreten nicht mehr nur „hinter vorgehaltener Hand“ diskutiert wird, sondern beinahe im Wochenturnus Schlagzeilen in der Presse erzeugt.

In Deutschland waren bisher im Jahr 2020 viele relevante Banken und Institutsgruppen betroffen. Sei es mittelbar, weil Kreditkarteninformationen unberechtigten Personen zugänglich wurden oder unmittelbar, weil Bankfunktionalitäten für Kunden nicht mehr zugänglich waren. Der Glaube, dass vor allem FinTechs oder Banken mit Internet- oder Mobilgerät-Schwerpunkt Ziel von Cyberkriminalität sind, hat sich als Irrglaube herausgestellt.

Neben wirtschaftlichen Schäden ist es vor allem der Reputationsschaden in Form von Vertrauensverlust, der für die betroffenen Institute relevante Auswirkungen haben kann.

Begrifflich werden ganz allgemein Straftaten, bei denen die Täter moderne Informationstechnik nutzen, als Cyberkriminalität bezeichnet. Fasst man diesen Begriff etwas enger, so werden darunter Straftaten verstanden, die auf Computersysteme und Netzwerke zielen. Hierunter werden auch Aktivitäten der Cyberspionage subsummiert. Die bekannteste Form von Cyberkriminalität ist das Phishing. Zielsetzung ist hier, z. B. Passwörter, Zugangsinformationen oder persönliche Daten mittels gefälschter E‑Mails oder Websites in Erfahrung zu bringen.

Der Gegenpart zur Cyberkriminalität ist für die Banken die Cybersecurity. Ziel ist der Schutz vor technischen und organisatorischen Bedrohungen, die die Sicherheit von IT-Infrastrukturen und die Datensicherheit gefährden. Unter diesem Begriff werden alle Konzepte und Maßnahmen zusammengefasst, mit denen Banken Gefährdungen erkennen, bewerten, verfolgen und vorbeugen mit der Zielsetzung, die Handlungs- und Funktionsfähigkeit schnellstmöglich wiederherzustellen.

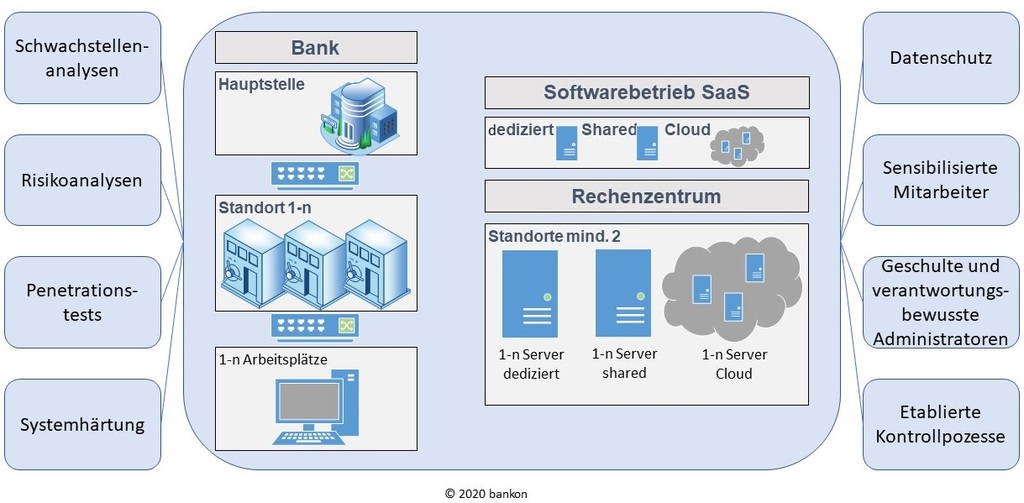

Das in diesem Kontext zu gestaltende Maßnahmenbündel setzt sich aus einer Vielzahl unterschiedlicher Komponenten zusammen, wie nachstehendes Prinzipbild zeigt.

Für die Banken stellt sich in diesem Zusammenhang die Frage einer regulatorischen Orientierung, für große, systemrelevante oder international agierende Institute auch die eines europäischen Rahmens für Cybersecurity.

Das Tiber-EU-Framework ist hier ein erster Schritt. Es ist ein Europäisches Rahmenwerk für ein kontrolliertes und institutsindividuelles Testen in Bezug auf Cyberangriffe auf den Finanzmarkt. Die Anwendung ist freiwillig und liegt in der Entscheidungsverantwortung des einzelnen Kreditinstitutes.

Sechs Zielsetzungen werden durch das Tiber-EU-Framework angestrebt:

- Europaweite Stärkung der Fähigkeit zur Abwehr von Cyberangriffen bei Finanzdienstleistungsunternehmen

- Standardisierung und Harmonisierung im Vorgehen mit der Möglichkeit für nationale Anpassungen

- Leitfaden für Behörden zur nationalen Etablierung und Orientierung zur länderübergreifenden Vergleichbarkeit

- Unterstützung eines länderübergreifenden Vorgehens für internationale Institute

- Regulatorische Entlastung einzelner EU-Mitgliedsstaaten

- Gemeinsame Dokumentationsrichtlinien zum internationalen Ergebnisaustausch

Unter dem Fokus Informations- und Erkenntnisgewinnung werden kritische Banksysteme mit realen Angriffsszenarien (Taktiken, Techniken und Prozessen) konfrontiert. Simuliert werden in Form eines ethischen Hackings praxisnahe Angriffe auf bankfachliche Funktionen und die zugrundeliegenden IT-Systeme und IT-Infrastrukturen.

Diese Zielsetzung spiegelt sich in der Namensgebung Tiber (Threat Intelligence-based Ehtical Red Teaming) wieder. Wobei unter Threat Intelligence die aufbereitete Bereitstellung aktueller Informationen zur Bedrohungslage der IT-Sicherheit durch Cyberangriffe und andere Gefahren aus unterschiedlichen Quellen verstanden wird.

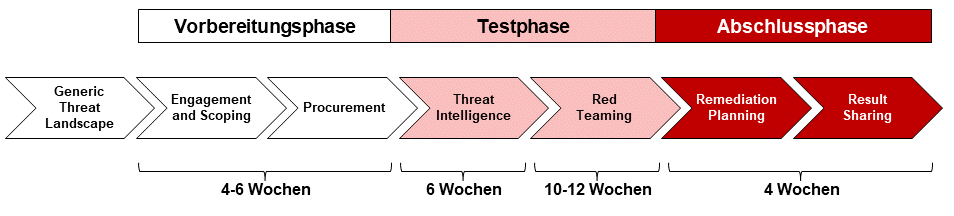

Die Testdurchführung gliedert sich in drei Phasen:

- Vorbereitung mit der Skizzierung der Bedrohungssituation und Risken im nationalen Finanzsektor sowie dem formalen Start des Tests mit Festlegung der konkreten Zielsetzung, dem Staffing des eigenen Teams und der Beauftragung der Dienstleistungspartner für Threat Intelligence (TI) und Red-Team (RT)

- Testdurchführung durch die Dienstleistungspartner für TI und RT. Der TI-Partner erstellt Zielsetzung und Bedrohungsszenario für den „Angriff“ durch das RT

- In der Abschlussphase erstellen Angreifer (RT) und auch die Verteidiger einen Abschlussreport, der in gemeinsamen 360°-Workshops zusammengefasst wird und in einen Maßnahmenplan mündet

Für das Institut, das einen Tiber-EU-Test durchführt, stehen sechs Ziele im Vordergrund.

- Realitätsnahe Prüfung der eigenen Sicherheit

- Gewinnung von Erkenntnissen und Informationen zu Schwachstellen

- Praxisbasierte Veranschaulichung der Tragweite von Cyberrisiken

- Sensibilisierung der Geschäftsleitung

- Erkenntnis über die Notwendigkeit von Schutzmaßnahmen

- Ein „Durchfallen“ oder Nichtbestehen ist nicht möglich

Die Durchführung eines solchen ethischen Hackerangriffs erfordert durch das „angegriffene“ Institut, auch wenn dieser Angriff explizit beauftragt wird, vorbereitende und begleitende Maßnahmen. Die gewünschte Realitätsnähe kann zu Beeinträchtigungen des realen Geschäftsablaufs kommen, denen sich das Institut bewusst sein muss.

Aus diesem Grund sind folgende Aspekte explizit in der Vorbereitung und Durchführung zu berücksichtigen:

- Sorgfältige Auswahl der Dienstleistungspartner für Threat Intelligence und Red Team

- Begrenzung des Scopes und Abstimmung innerhalb des Instituts sowie mit der Aufsicht.

- Vorabregelung des Umgangs mit Daten und deren Aufbewahrung im Falle eines erfolgreichen Hackerangriffs

- Die vertragliche Situation zwischen Bank und bestehenden IT-Dienstleistungspartnern ist zu prüfen, ob sie die Durchführung eines Tiber-EU-Tests ermöglichen

- Prozessuale Abschätzung der Risiken des Angriffsszenarios

- Ausgestaltung der Testdurchführung in der Form, dass Auswirkungen auftretender Servicebeeinträchtigungen gering bleiben und durch vorbereitete Maßnahmen zügig behoben werden können

- Umgang mit den dokumentierten Ergebnissen des Tests im Spannungsfeld zwischen Offenlegung und Vertraulichkeit

Expertise bankon Management Consulting

Die Expertise der bankon-Berater aus mehr als zehn Jahren Erfahrung mit Projekten im Kontext IT-Regulatorik sichert praxiserprobtes Wissen. Umfangreiche Kenntnis von Organisationsstrukturen, Prozessen und IT-Systemen deutscher Banken und Sparkassen gewährleisten den erforderlichen fachlichen und technischen Hintergrund.

Auf dieser Grundlage unterstützt bankon effizient und zielgerichtet die Vorbereitung und Durchführung von Tiber-EU-Tests von der Zielsetzung bis zur Maßnahmenplanung.

Nutzen Sie unsere umfangreichen Erfahrungen und sprechen Sie mit uns:

bankon Management Consulting GmbH & Co. KG

Max-Planck-Str. 8

85609 Aschheim/München

Tel.: (089) 99 90 97 90

Fax: (089) 99 90 97 99

Web: https://www.bankon.de

E‑Mail: research@bankon.de