„Ich kenne wen, der wen kennt“ – Innovative Ansätze zur Potenzialkundenanalyse

In allen Medien sind Schlagworte wie „Big Data“ und „Machine Learning“ omnipräsent. Vieles von dem, was wir dort lesen können, ist richtig und gut. Aber beschleicht uns nicht manchmal das Gefühl, dass wir nun alle wissen, wie wichtig diese Themen sind und wir nun endlich ins Handeln kommen sollten?

Die Realität sieht derzeit leider so aus, dass wir einige Aktivitäten im Bankensektor sehen, wirkliche Projekte mit dem Ziel konkreter Produkte und Funktionen sind aber noch rar.

Unser Ansatz bei bankon ist es, mit unseren Kunden konkrete Lösungen zu entwickeln und umzusetzen. Deshalb haben wir ein Verfahren zur Kundenanalyse basierend auf der Graphenanalyse entwickelt.

Wozu das Ganze?

Nicht erst seit Instagram wissen wir, dass Influencer einen erheblichen Wert haben, wenn es um die Bewerbung von Produkten geht. Gute Influencer zeichnen sich unter anderem durch folgende Merkmale aus:

Hohe Reichweite

Reichweite drückt sich am besten durch die Anzahl der Follower aus. Damit erreicht Werbung dieser Follower in der Regel eine konkrete affine und große Zielgruppe.

Vertrauen

Follower von Influencern vertrauen diesen in der Regel sehr, wenn diese Produkte vorstellen. Das wirkt sich positiv auf Kampagnenerfolge aus.

Der wahre Schatz der Kreditinstitute sind ihre Kunden!

Diesen Satz würde wohl jeder Vertriebsvorstand sofort unterschreiben. Aber was bedeutet das konkret und wie kann ein Institut dieses Potenzial zum Wohl der Kunden und des Vertriebserfolgs nutzen?

Neben den vorgenannten klassischen Influencern auf YouTube, TikTok, Instagram usw. gibt es aber eine völlig unterschätzte Gruppe von Menschen, die ebenfalls bewusste und unbewusste Meinungsbildner sind, und diese Menschen sind alle auch Bankkunden. Schauen wir uns im Firmenkundenumfeld um:

- Der Geschäftsführer eines seriösen mittelständischen Unternehmens ist im Sportverein tätig und kennt dort die Inhaberin eines Fachhandelsunternehmens.

- Die Prokuristin ist im Elternbeirat tätig und tauscht sich mit Anderen – nicht nur über schulische Belange aus.

- Beide Personen haben ein gutes Verhältnis zu den Nachbarn.

Daraus können wir schließen, dass diese Personen „natürliche“ Influencer sind, die um auch bei Bankgeschäften um ihren Rat gefragt werden und deren Meinung man vertraut.

Was heißt das für den Vertrieb?

Diese Influencer sollten im Fokus einer umfassenden und qualitativ hochwertigen Kundenbetreuung stehen

- Positive Erfahrungen mit der Bank, deren Produkten und Menschen werden positiv verstärkt.

- Gleiches gilt bei negativen Erfahrungen: Diese sind im schlimmsten Fall vor Geschäftsschluss im Bekanntenkreis publik und werden damit einer großen Gruppe kommuniziert.

Wie können diese Potenzialkunden erkannt werden?

Die klassischen Verfahren zur Kundensegmentierung scheitern hier allzu oft:

- Ein solcher Influencer ist oft nicht zwingend im Fokus von Potenzialanalysen, da diese oftmals nur Fakten wie Umsatzhöhen und Firmenverbindungen ersten Grades erfassen.

- Die manuelle Erhebung über die Kundenbetreuer kann meist nicht alle interessanten Verbindungen erfassen.

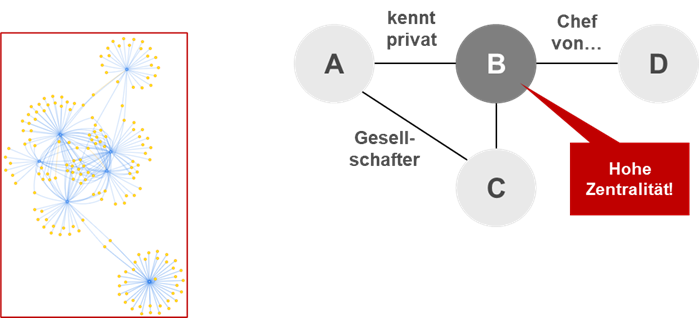

Hier kommt die Graphenanalyse ins Spiel: Aus den vorliegenden Kundendaten können diese Netzwerke ermittelt und bewertet werden.

Abbildung 1: Prinzipbild Kundenbeziehungen © 2024 bankon

Mittels des von bankon entwickelten Verfahrens werden dabei nicht nur die naheliegenden und direkten Beziehungen wie Geschäftsführer, Gesellschafter usw. ermittelt, sondern je nach Datenqualität auch Informationen wie gemeinsame Steuerberater, Nachbarn und Geschäftspartner einbezogen!

Wie sieht ein Ergebnis aus?

Es werden unter anderem Personen mit hoher Zentralität ermittelt:

Wer kennt besonders viele weitere Personen? Dabei ist nicht nur die Anzahl direkter Verbindungen interessant, sondern auch, wie viele Verbindungen zu anderen Personen existieren, die wiederum Personen mit vielen weiteren Verbindungen kennen.

- Es erfolgt eine graphische Aufbereitung in Form einer interaktiven Webseite, um die Ergebnisse explorativ weiter zu analysieren („Drilldown”).

- Das Ergebnis wird in Form von Listen mit unterschiedlichen Gewichtungen (z.B. Anzahl direkter Verbindungen oder Zentralität) ausgegeben, die in den Vertriebssystemen des Instituts einfach weiterverarbeitet werden können.

Was passiert mit dem Ergebnis?

Die ermittelten Personen, also Influencer, können nun – ggf. angereichert mit weiteren Daten – intensiv betreut werden:

- Einbeziehung in Kampagnen.

- Zuordnung zu hochwertigen und damit intensiv betreuten Kundensegmenten.

- Einladung zu Veranstaltungen und ggf. zur Kommunikation von Erfahrungsberichten in Social Media Kampagnen

Konkrete Umsetzung

Das vorgestellte Analyseverfahren wurde basierend auf den Datenstrukturen von OSPlus der Finanz Informatik entwickelt und ist damit mit geringem Aufwand in Sparkassen bzw. OSPlus nutzenden Instituten einsetzbar. Eine Anpassung an andere Quellsysteme ist selbstverständlich ebenso möglich.

Zu beachten sind hierbei immer die aktuellen datenschutzrechtlichen Voraussetzungen.